Útočníci, u nichž existuje podezření, že mají vazby na Čínu, stojí podle nového výzkumu za rozsáhlou kybernetickou špionážní kampaní zaměřenou na vojenské organizace v jihovýchodní Asii.

V souvislosti s Čínskou lidovou osvobozeneckou armádou (PLA) před více než půl dekádou byla odhalena pokročilá trvalá hrozba Naikon (APT), která vedla pětiletou tajnou kampaň proti cílům v Austrálii, Indonésii, Filipínách, Vietnamu, Thajsku, Myanmaru a Brunej. Je známo, že se skupina zaměřuje na vládní a vojenské organizace.

Účelem útoků zůstává špionáž a exfiltrace dat a skupina se nadále zaměřuje na cíle jihovýchodní Asie. Nejnovější kampaň probíhala mezi červnem 2019 a březnem 2021. Účastnil se jí jeden z nových backdoorů, nazvaný „RainyDay“, který byl, podle společnosti Bitdefender, poprvé využitý při útocích v září 2020. Aby APT zůstal nezjištěný, napodoboval legitimní software spuštěný na infikovaných počítačích.

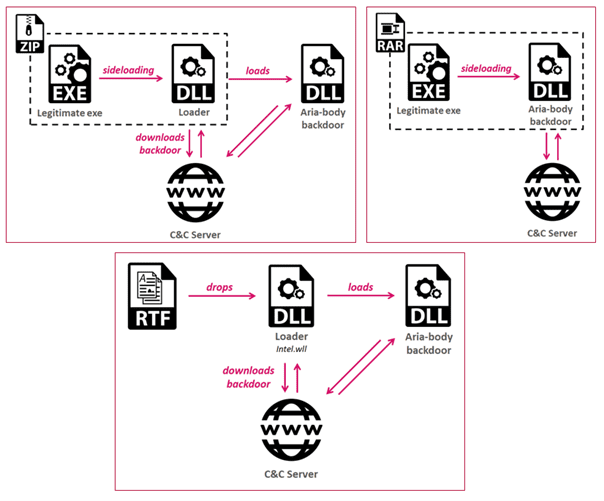

Na začátku operace použili útočníci jako první fázi útoku payload Aria-Body a Nebulae. Počínaje zářím 2020 zahrnovali do svých nástrojů i zadní vrátka RainyDay. Loni v květnu, kdy byla obnovena další aktivita pomocí nového backdooru s názvem „Aria-Body“, kterým se útočníci dostávali tajně do sítí a využili napadenou infrastrukturu jako command-and-control (C2) server k zahájení dalších útoků proti jiným organizacím.

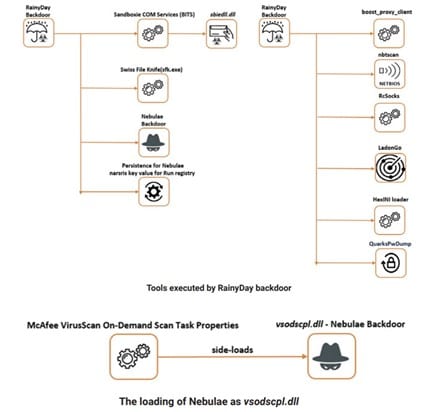

Nová vlna útoků, kterou identifikoval Bitdefender, využívala RainyDay jako primární zadní vrátka, přičemž aktéři ji využívali k provádění průzkumu, nahrávání dalších využitelných payloadů, provádění lateral movementu po síti a exfiltraci citlivých informací. Backdoor byl spuštěn pomocí techniky známé jako side-loading DLL, která odkazuje na osvědčenou metodu načítání škodlivých DLL ve snaze unést tok provádění legitimního programu (hijack the execution flow), jako je Outlook Item Finder.

Jako záložní strategii malware také nainstaloval druhý payload s názvem Nebulae, který shromažďuje informace o systému, provádí operace se soubory a stahuje a nahrává libovolné soubory ze serveru C2 a na něj. „Druhá zadní vrátka se údajně používají jako preventivní opatření, aby nedošlo ke ztrátě perzistence v případě zjištění jakýchkoli příznaků infekce.

Mezi další nástroje nasazené backdoorem RainyDay patří sběrač souborů, který zachytí nedávno změněné soubory se specifickými příponami a nahraje je do Dropboxu, nástroje pro získávání pověření a různých síťových nástrojů, jako jsou skenery a proxy NetBIOS.

Infection chain:

Další popis je například zde:

https://research.checkpoint.com/2020/naikon-apt-cyber-espionage-reloaded/